Windows 11’de sudo, yönetici yetkisini yalnızca ihtiyaç duyduğunuz komuta yükselterek terminal akışını hızlandırır; ancak hızın güvenliği gölgede bırakmaması için bilinçli bir yapılandırma gerekir. Sağlam bir düzen, üç katmanda kurulur: kip politikasıyla hangi bağlamda nasıl yükseltileceğini belirlersiniz, denetim ve günlükleme ile her yükseltmenin izini tutarsınız, kazara veya tehlikeli kalıplara karşı frenler ekleyerek veri ve sistem bütünlüğünü korursunuz. Bu katmanlar birlikte çalıştığında, UAC onayıyla açılan kısa bir “yol” yalnız hedef sürece tanınır; kabuğun geri kalanı standart kullanıcı bağlamında kalır. Böylece betik yazarken de tek adımı yükseltir, tüm oturumu gereksiz yetkilerle kirletmezsiniz. Aşağıdaki başlıklarda, kip seçimini, log stratejisini, güvenli varsayılanları ve ekip-otomasyon senaryolarında riskleri azaltmanın pratik yollarını tek paragraflık, uygulanabilir çerçeveler halinde bulacaksınız.

Kip politikası: inline mi yeni pencere mi, girdi devre dışı mı; UAC ve en az ayrıcalık

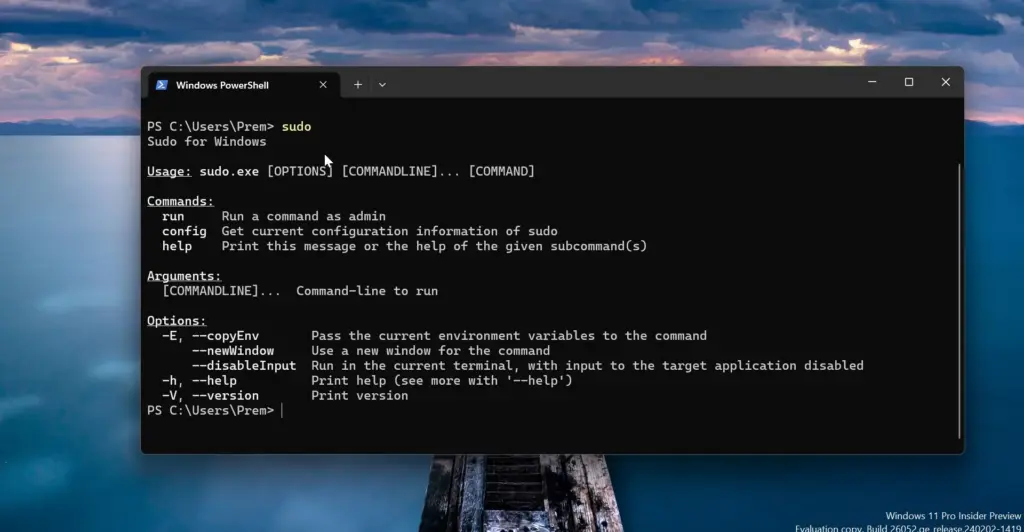

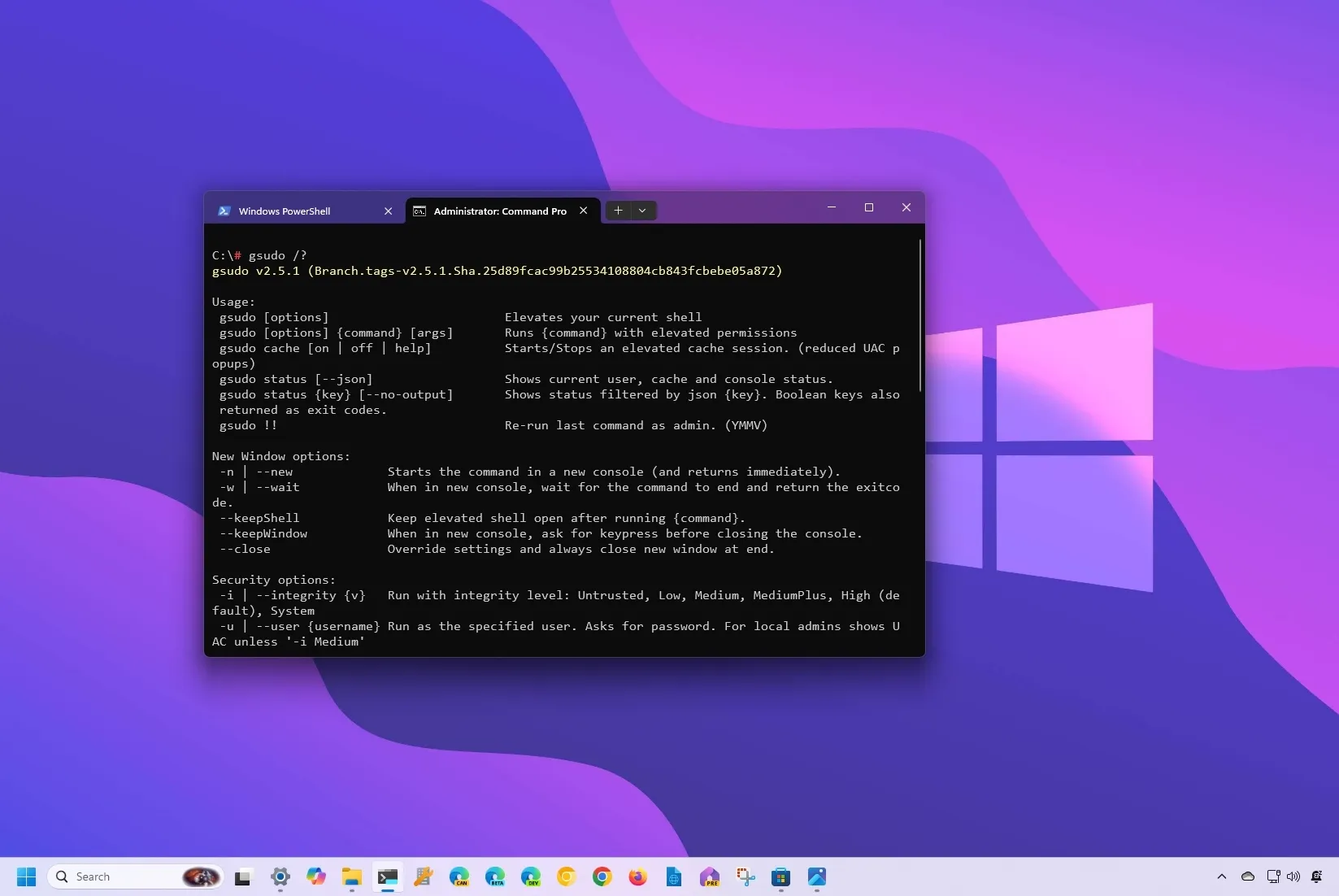

Sudo’nun davranış kipini işin doğasına göre seçmek, güvenli hızın temelidir. “Aynı pencerede (inline)” kip en az sürtünmeyle çalışır ve tek satırlık idari işlemler için idealdir; ancak giriş-çıkış aynı yüzeyde olduğundan yanlış yönlendirilmiş bir komutu fark etmek zorlaşabilir. “Yeni pencerede” kip görsel izolasyon sağlar; yükseltilmiş süreç ayrı bir oturumda açılır ve kapanınca normal akışa netçe dönersiniz. “Girdi devre dışı” kip, sudolu sürecin kullanıcı girdisini kabul etmemesini sağlar; internetten alınan tek satırlar, otomatik boru hatları ve etkileşim bekleyen tehlikeli yardımcı programlar için ek bir emniyet kilidi gibidir. UAC istemini daima açık ve görünür tutun; beklediğiniz yürütülebilir dosya ve imza bilgisi dışında onay vermeyin. Politikanın özü en az ayrıcalıktır: yalnızca hedef komutu yükseltin, seri komutları zincirlemeyin, GUI gerektiren araçları çağıracaksanız da sudo’nun yalnız o süreç için ayrı bir oturum açmasına izin verin; böylece yetki sızıntılarını baştan kesmiş olursunuz.

Denetim ve günlük: işlem oluşturma, komut satırı kaydı ve PowerShell transcription

Hızlı bir idari akış, geri dönüp “ne oldu?” diye bakamadığınızda risk üretir; bu yüzden iz şarttır. Olay Görüntüleyicisi’nde işlem oluşturma ve komut satırı bağımsız değişkenlerinin log’lanmasını açın; böylece hangi komutun ne zaman ve hangi argümanlarla yükseltildiği geriye dönük görünür. PowerShell tarafında script block logging ve transcription özellikleriyle oturumun giriş-çıkışlarını güvenli bir klasöre yazdırın; sudolu çağrıları etiketlemek için profilinizde standart bir önek kullanın ki aramada kolay konsolide edilsin. Yükseltilmiş süreçlerin ortam değişkenleri ve PATH’i farklı olabilir; bu yüzden log’ta ortam özetini de saklamak teşhis süresini ciddi kısaltır. Ekip ortamlarında merkezi bir SIEM’e iletim, kim neyi ne zaman yükseltti sorusuna tek yerden yanıt verir; özellikle değişiklik pencerelerinde ve olay yanıtında hayat kurtarır. Son olarak, log rotasyonunu ve erişim izinlerini ayarlayarak günlüklerin hem kalıcı hem mahrem kalmasını sağlayın; açık log, güvenlik kadar mevzuat uyumunu da kolaylaştırır.

Kazara komut frenleri: beyaz liste, tam yol, güvenli takma ad ve tehlikeli bayraklara sigorta

Sudo’yu “her şeyi yükselt” düğmesine çevirmemek için bir fren seti tanımlayın. Beyaz liste yaklaşımıyla yalnız belirlediğiniz araçların yükseltilmesine izin verin; kök dizin ve sistem yollarında çalışacak komutlarda tam yol zorunluluğu getirin. PowerShell profilinizde riskli işlemler için güvenli takma adlar kullanın; örneğin Remove-Item çağrılarını varsayılan olarak -WhatIf -Confirm ile sarmalayın ve -Recurse -Force kombinasyonu ile kök hedeflerde ikinci bir onay penceresi açılmasını şart koşun. Wildcard içeren dosya/dizin silmelerinde sudo’yu reddetmek, yanlış desenle tüm ağacın uçmasına engel olur. Uzak betik veya indirilen tek satırlar için “girdi devre dışı” kipini varsayılan yapın; sudolu sürece parolalar, token’lar veya gizli anahtarların pipe edilmesini engelleyin. ExecutionPolicy’yi global yükseltmeyin; imzasız içerikler yükseltilmeyecek şekilde kural belirleyin. Bu frenler, hızın bedelini veri kaybıyla ödememeniz için bir emniyet kemeri işlevi görür ve günlük bakımda görünmez, fakat kritik anlarda hissedilir.

Ekip ve otomasyon: CI/CD’de güvenli yükseltme, ortam farkları ve geri dönüş planı

Takım içinde ve CI/CD hatlarında sudo’nun etkisi çarpanlıdır; bu yüzden kurallar kodla birlikte yaşamalıdır. Otomasyon betiklerinde yalnız tek adımı yükseltin; tüm işin yönetici bağlamında koşması hatayı kalıcılaştırır. Ortam farkları için yükseltilmiş süreçte PATH’i sabitleyin, tam yol kullanın ve gereksinimleri betik başında doğrulayın; aynı komutun lokal ve ajan makinede farklı davranmasını böyle önlersiniz. Yüksek etkili adımlar (disk bölümü, hizmet kaydı, sürücü kurulumu) için idempotent tasarım ve başarısızlıkta güvenli geri dönüş şarttır; sudolu adım başarısızsa değişiklikleri geri alan bir temizlik fazı akışa eklenmelidir. Rollback stratejisini log ile bağlayın; belirli bir build veya dağıtım numarasına ait sudolu komutlar ve sonuçlar tek hamlede raporlanabilsin. Son olarak, erişim delegasyonunu rol tabanlı yapın; herkes sudo’yu çağırabilsin ama yalnız belirli rol ve makinelerde belirli komutlar yükseltilebilsin. Böylece hız ekip standardına dönüşür, risk kişisel alışkanlıklara bağlı kalmadan düşük seviyede tutulur.

Bir yanıt yazın